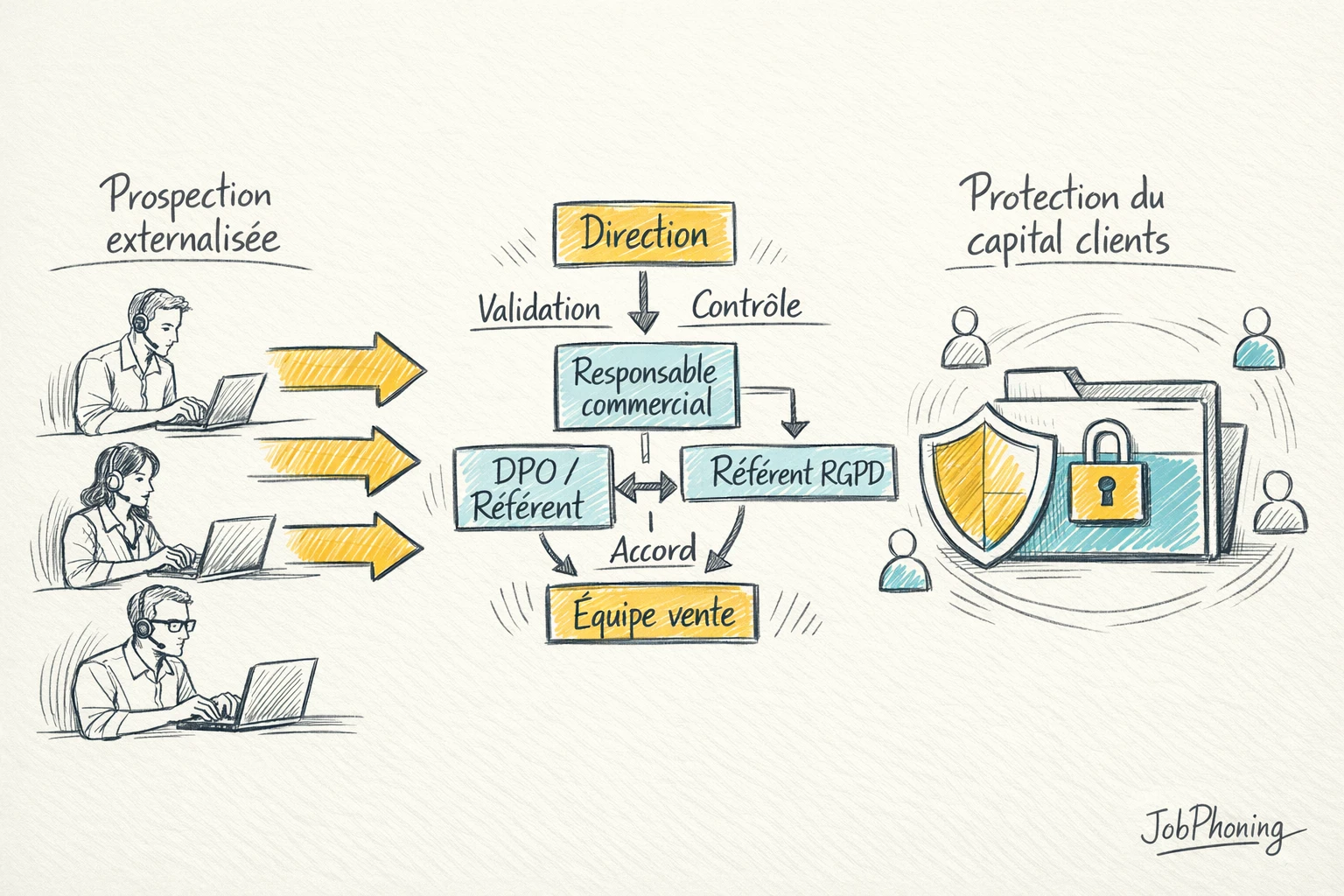

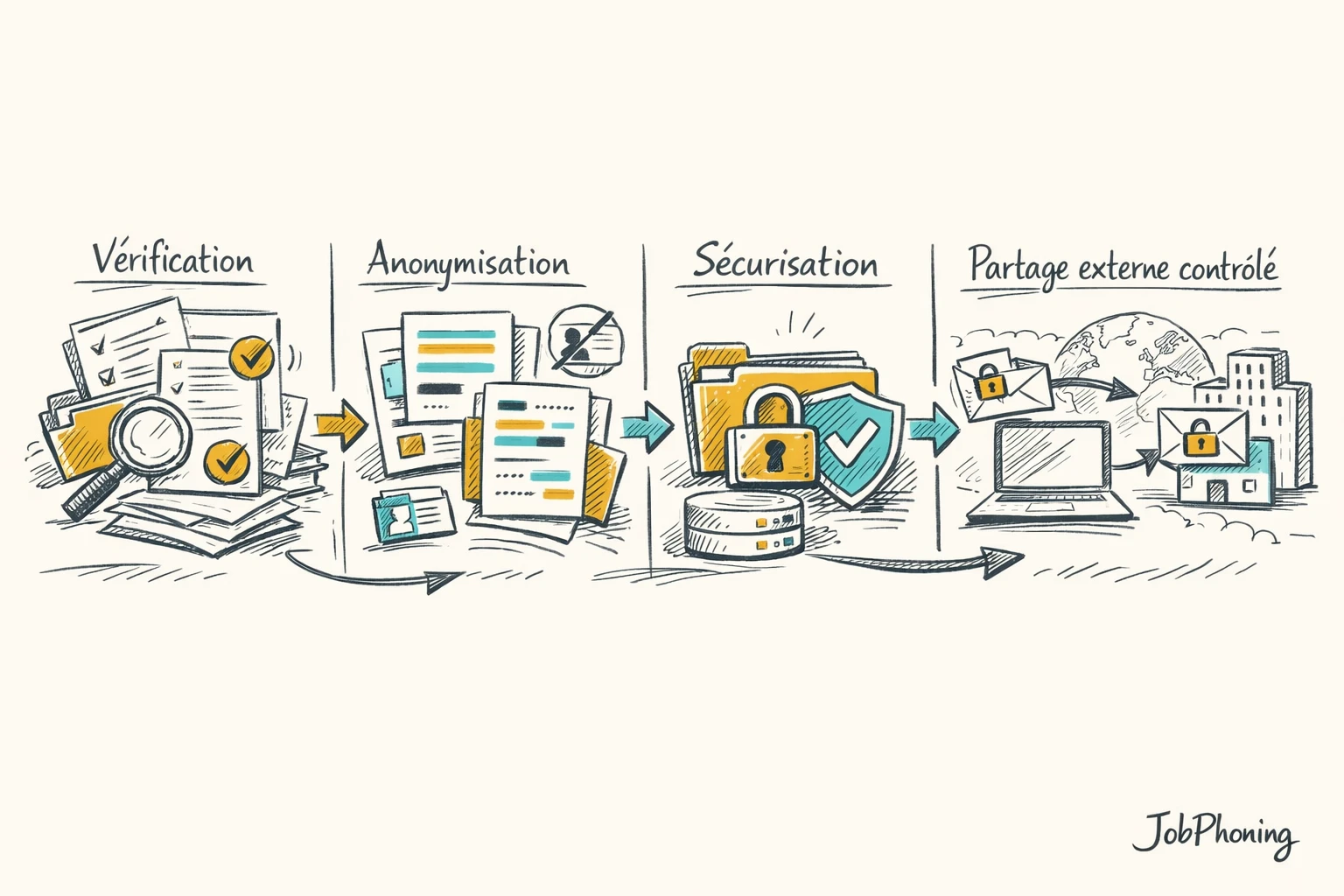

Avant de déléguer vos actions de prospection, il est crucial de verrouiller l’accès à vos contacts et informations commerciales. Ce sujet concerne directement les directions commerciales, dirigeants de PME B2B et responsables marketing qui s’apprêtent à travailler avec un prestataire externe ou une plateforme comme JobPhoning. Dans beaucoup d’entreprises, un simple export Excel envoyé par e‑mail concentre pourtant l’essentiel du capital clients : historique des échanges, décideurs clés, conditions tarifaires. Imaginez un fichier de 8 000 contacts transmis pour une campagne et réutilisé ensuite sans contrôle pour d’autres offres, voire par un autre acteur ; en plus d’affaiblir votre avantage concurrentiel, le risque sur la sécurité des données et la conformité RGPD devient majeur. En structurant en amont la protection de vos données clients – qui voit quoi, avec quels droits, et comment tracer les usages – vous gardez la main sur vos informations sensibles tout en profitant de la capacité de démarchage d’équipes externes.

Profitez de 15j d’essai gratuit sur notre logiciel de téléprospection