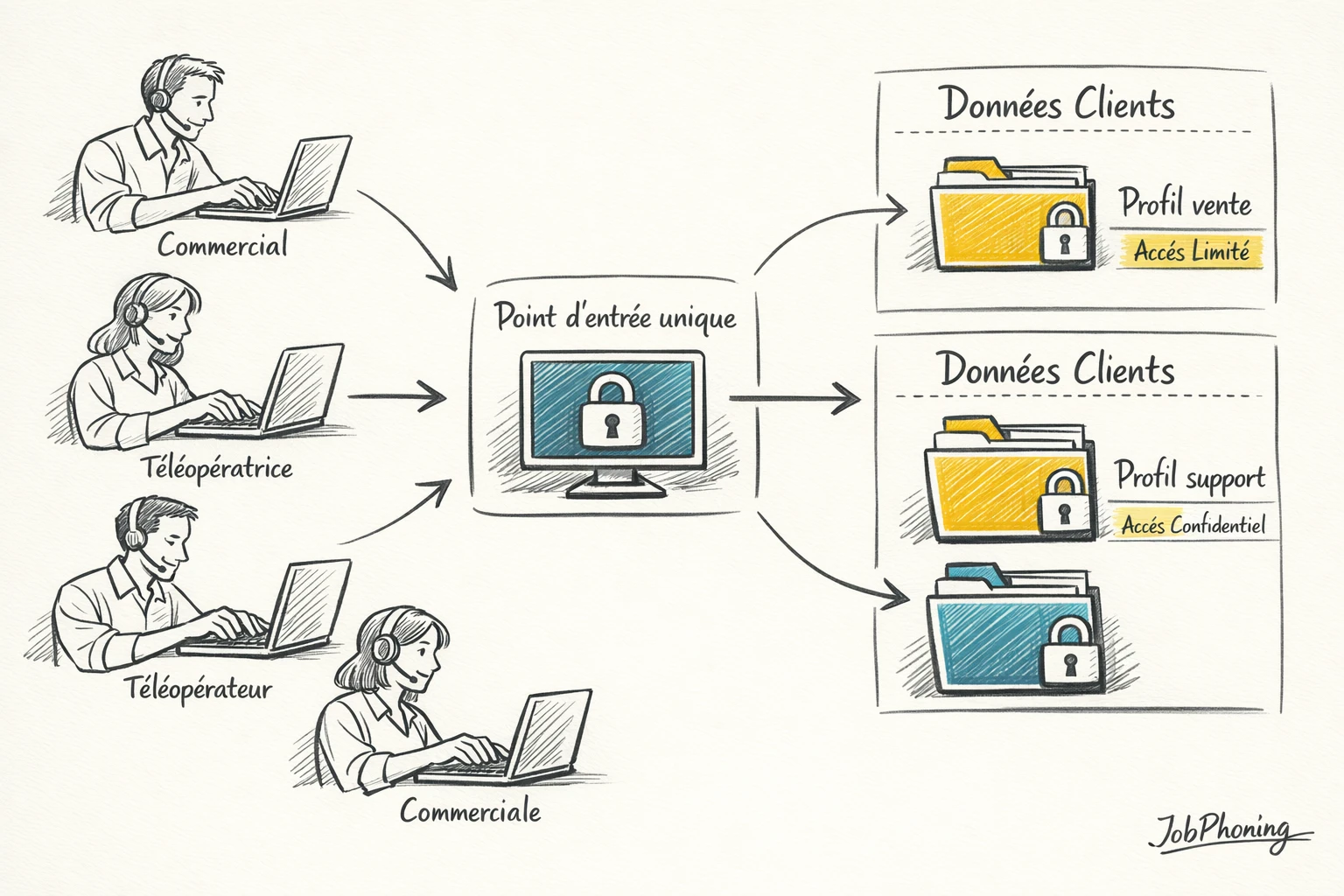

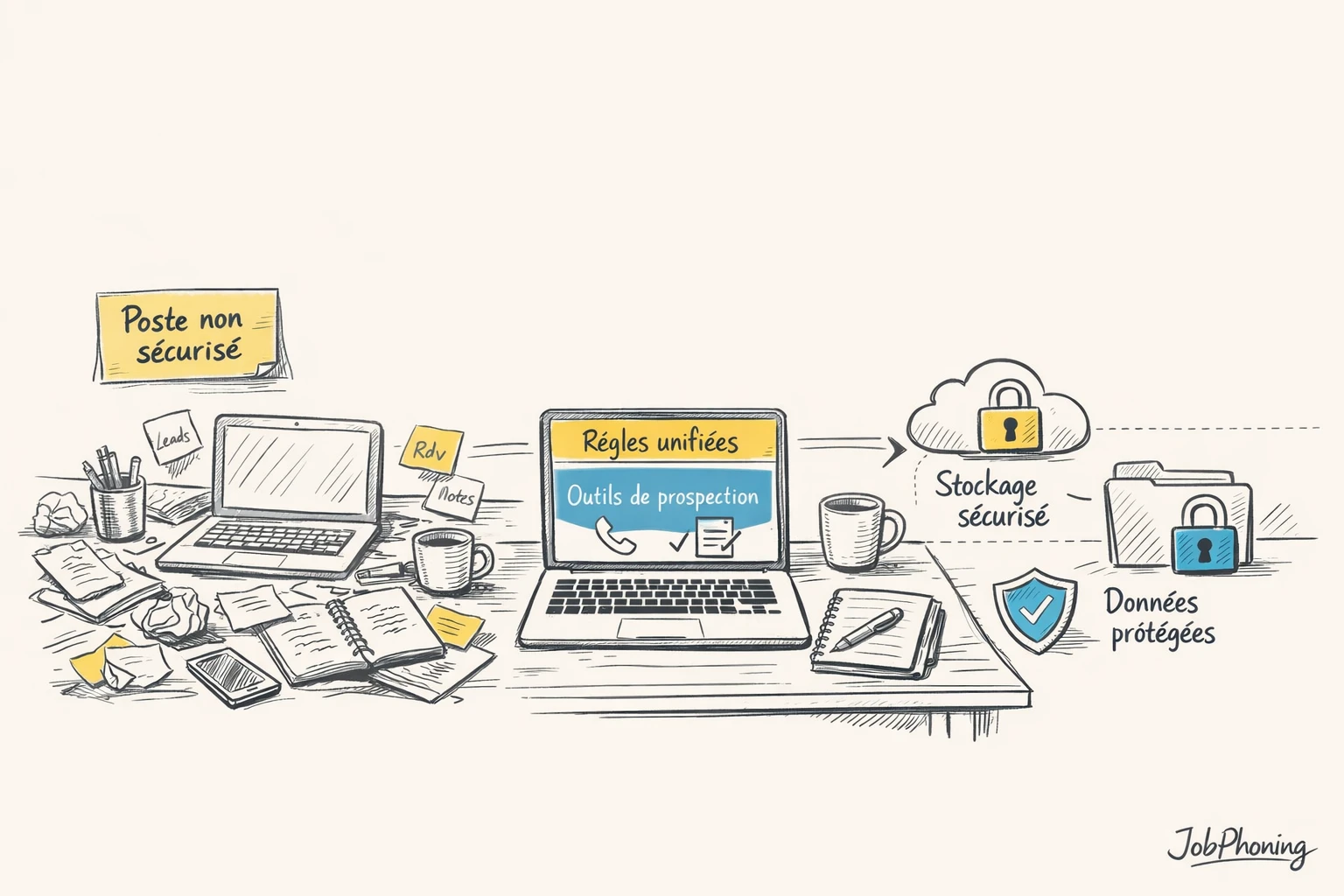

Protéger les informations de vos clients devient un vrai défi quand vos équipes passent au travail à domicile. Cette problématique concerne directement les directions commerciales, dirigeants de PME B2B et responsables de centres d’appels qui pilotent des campagnes de prospection téléphonique B2B avec des outils, des réseaux Wi-Fi et des ordinateurs personnels très différents d’un collaborateur à l’autre. Imaginez une équipe de dix télévendeurs qui gère chaque jour plus de 300 appels et met à jour le CRM depuis chez elle : une simple pièce jointe mal stockée peut exposer des centaines de contacts. Ce contenu vous aide à renforcer la sécurité des données sans freiner l’efficacité des appels sortants : organiser l’accès aux bases clients, sécuriser les postes, cadrer l’usage des enregistrements ou encore mieux encadrer vos téléopérateurs à distance avec des solutions structurées comme JobPhoning, afin de concilier performance commerciale et maîtrise des risques.

Profitez de 15j d’essai gratuit sur notre logiciel de téléprospection